Стало известно, что 8 сентября интернет-ресурс «Хабр» был атакован ботнетом M?ris. Мощная DDoS-атака длилась с 15:29:30 до 15:31:00 (90 секунд) и была успешно отражена силами Qrator Labs, благодаря чему ни пользователи сайта, ни администрация «Хабра» не заметили каких-либо нарушений в работе ресурса.

Изображение: Хабр

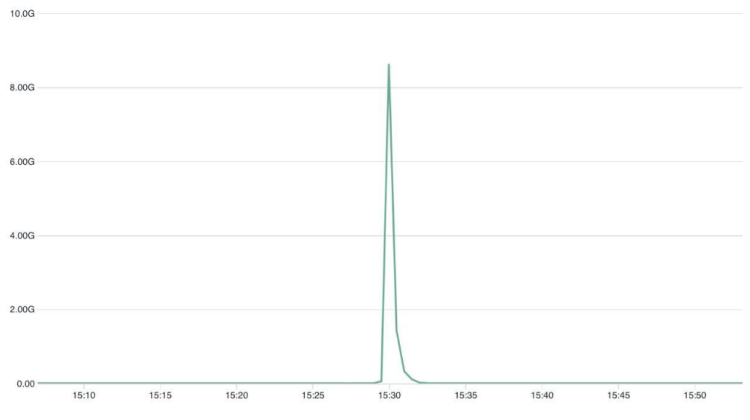

Судя по графику с усреднением по 30 секунд, в пике мощность DDoS-атаки на «Хабр» достигала 367 тыс. запросов в секунду, тогда как при рассмотрении графика с усреднением по 1 секунде это значение увеличивается до 769 тыс. запросов в секунду. Пиковый объём трафика зафиксировали в 15:30, тогда мощность атаки достигла 8,6 Гбит/с. В Qrator Labs считают, что максимальная мощность атаки могла достигать 3,5 млн запросов в секунду.

После обнаружения DDoS-атаки средствами Qrator Labs было заблокировано 20 013 заражённых устройств, являющихся частью ботнета M?ris. Согласно имеющимся данным, большая часть заражённых устройств располагается на территории Бразилии, Индонезии, Индии, Ирака, Украины, Бангладеш, России, Польши, США, Камбоджи, Колумбии и Китая. По мнению специалистов, телеметрия и другие косвенные признаки указывают на то, что это была тестовая DDoS-атака на ресурс с помощью M?ris.

Изображение: Хабр

Напомним, ранее в этом месяце крупнейшую в истории рунета DDoS-атаку выдержал «Яндекс». Она была осуществлена с помощью ботнета M?ris, состоящего из более чем 200 тыс. заражённых устройств, предположительно компаний MikroTik и Linksys. Согласно имеющимся данным, ботнет продолжает набирать силу за счёт заражения большего количества устройств вредоносным программным обеспечением.

Отметим, что представители компании MikroTik опубликовали официальное заявление по поводу активности ботнета M?ris. «Многие из вас спрашивают, что это за ботнет M?ris, о котором сейчас говорят новостные издания, и есть ли какая-то новая уязвимость в RouterOS. Насколько нам известно, в этих атаках используются те же маршрутизаторы, которые были взломаны ещё в 2018 году, когда в MikroTik RouterOS была найдена уязвимость, которая была быстро исправлена. К сожалению, исправление уязвимости не сразу защитило маршрутизаторы. Если кто-то узнал ваш пароль в 2018 году, то простое обновление не поможет. Вы также должны сменить пароль, перепроверить свой брандмауэр, чтобы он не разрешал удаленный доступ неизвестным лицам, и поискать скрипты, которых вы не создавали. Мы пытались связаться со всеми пользователями RouterOS по этому поводу, но многие из них не вышли на связь с MikroTik и не следят за своими устройствами. Сейчас мы ищем другие решения. Насколько нам известно, на данный момент в этих устройствах нет новых уязвимостей. Недавно RouterOS прошла независимый аудит, которые провели несколько сторонних подрядчиков», — говорится в сообщении MikroTik. При обнаружении на устройствах с RouterOS скриптов и конфигураций SOCKS, которые не были созданы пользователем и появились недавно, разработчики просят связаться с ними.

Источник: 3DNews