Raspberry Robin Red Canary отчет USB-накопитель заражение вредоносным ПО целевая атака

Специалисты Red Canary обнаружили нового червя, распространяющегося с помощью USB-накопителей.

Вредоносное ПО связано с кластером вредоносной активности под названием Raspberry Robin, и впервые было замечено в сентябре 2021 года. Червь был найден командой разработчиков средств обнаружения Red Canary в сетях нескольких клиентов, в том числе в технологическом и производственном секторах.

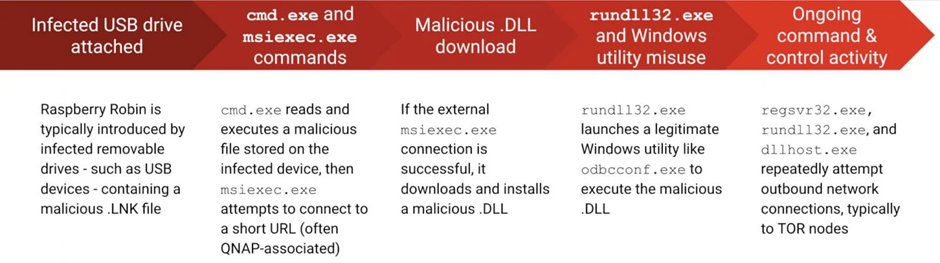

Вредонос распространяется на новые системы Windows при подключении зараженного USB-накопителя, содержащего вредоносный LNK-файл. После подключения, червь с помощью командной строки создает новый процесс для запуска вредоносного файла с зараженного накопителя. Raspberry Robin использует стандартный установщик Microsoft (msiexec.exe) для связи со своими C2-серверами, размещенными на взломанных устройствах QNAP и использующими выходные узлы TOR в качестве дополнительной инфраструктуры C2.

"

Хотя msiexec.exe загружает и выполняет легитимные пакеты установщика, злоумышленники используют его для загрузки вредоносного ПО", – говорят исследователи. "Raspberry Robin использует msiexec.exe и пытается связаться с вредоносным доменом C2-сервера хакеров".

Исследователи еще не выяснили, какими методами вредоносная программа противостоит удалению между перезагрузками. Специалисты считают причиной такой устойчивости вредоносный DLL-файл [ 1 , 2 ], устанавливаемый на скомпрометированные компьютеры.

Raspberry Robin запускает DLL с помощью двух легитимных утилит Windows:

fodhelper (BIN-файл для управления функциями в настройках Windows)

odbcconf (инструмент для настройки драйверов ODBC).

Первая позволяет обойти контроль учетных записей пользователей (UAC), а вторая выполняет и настраивает DLL.

Процесс заражения системы червем Raspberry Robin.Хотя исследователи из Red Canary смогли тщательно изучить действия червя внутри зараженных систем, у них еще остались вопросы, требующие ответа.

"Прежде всего, мы не знаем, как и где Raspberry Robin заражает внешние диски для продолжения своей деятельности. Вполне вероятно, что заражение происходит в автономном режиме или другим образом вне нашей видимости. Также нам не известно, зачем Raspberry Robin устанавливает вредоносную DLL", – заявили специалисты.

"

Одно из наших предположений заключается в том, что это может быть попыткой закрепиться в зараженной системе, но для полной уверенности нам нужна дополнительная информация".

Одним из главных вопросов остаются цели Raspberry Robin, поскольку нет никакой информации о конечных задачах данного вредоносного ПО.

Дополнительную техническую информация о черве Raspberry Robin можно найти в отчете Red Canary . Отчет включает в себя индикаторы компрометации и Mitre ATT&CK вредоноса.

SECURITYLAB.RU