PetitPotam Microsoft NTML Relay Active Directory уязвимость злоумышленник

Недавнее обновление системы безопасности для Windows NTLM Relay оказалось вектором атаки PetitPotam

В мае Microsoft выпустила обновление системы безопасности против активно используемой уязвимости в NTLM Relay

под названием Windows LSA Spoofing Vulnerability и номером CVE-2022-26925 . Уязвимость PetitPotam использует базовый метод NTLM аутентификации в качестве вектора атаки, поэтому атака будет актуальна пока используется NTLM.

«Неавторизованный злоумышленник может вызвать метод в LSARPC интерфейсе и принудить контроллер домена пройти аутентификацию для киберпреступника с помощью NTLM. Обновление для системы безопасности обнаруживает попытки анонимного подключения в LSARPC и запрещает их»,- отмечено в обновлении.

Атака NTLM Relay позволяет злоумышленникам заставить устройства, даже контроллеры домена, проходить аутентификацию на вредоносных серверах, которые они контролируют. Как только устройство аутентифицируется, вредоносный сервер может выдать себя за устройство и получить все его привилегии. Подобные атаки позволяют злоумышленнику получить получить полный контроль над доменом.

Хотя Microsoft не поделилась слишком подробной информацией об ошибке, они заявили, что исправление затронуло функцию EFS API OpenEncryptedFileRaw(A/W) , что указывает на то, что уязвимость связана с новым неисправленным вектором атаки PetitPotam .

PetitPotam — это атака на ретрансляцию NTLM, отслеживаемая как CVE-2021-36942 , обнаруженная французским исследователем безопасности ЖИЛЬЕМ Лайонелом, также известным как Topotam , в июле прошлого года.

Атака PetitPotam позволяла пользователям, не прошедшим проверку подлинности, использовать функцию EfsRpcOpenFileRaw API MS-EFSRPC , чтобы заставить устройство выполнить проверку подлинности NTLM на серверах, контролируемых злоумышленниками.

Хотя Microsoft исправила часть уязвимости PetitPotam в августе 2021 года, все еще остались неисправленные векторы векторы атаки, которые активно использовались злоумышленником.

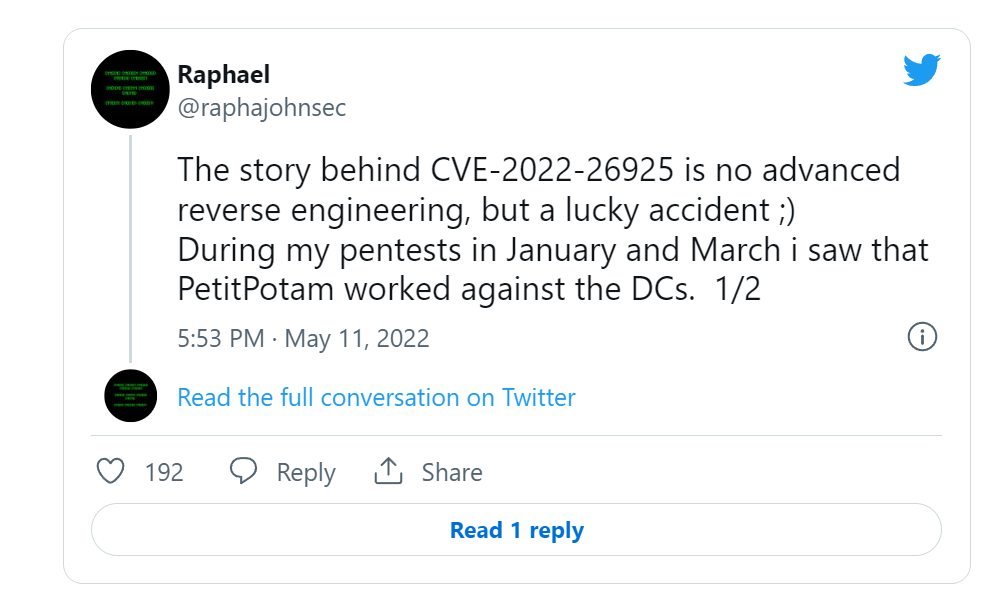

Рафаэль Джон, который обнаружил новую уязвимость NTLM Relay, подтвердил что уязвимость PetitPotam все еще работает во время пентестов в январе и марте.

Также исследователь создал инструмент в январе 2022 года, демонстрирующий работу уязвимости. Жиль подтвердил, что новое обновление безопасности теперь исправляет вектор PetitPotam «EfsRpcOpenFileRaw», но другие векторы уязвимости все еще могут эксплуатироваться злоумышленниками.

«

Все функции petitpotam, как и других векторов, по-прежнему работают, кроме efsopenfileraw», — сказал Жиль.

Поскольку в будущем будут обнаружены новые векторы PetitPotam и другие атаки NTML Relay, Microsoft предлагает администраторам доменов Windows ознакомиться с мерами по смягчению последствий, изложенными в документе « Смягчение атак NTLM Relay на службы сертификатов Active Directory (AD CS) ».

Ранее стало известно, что новый вымогатель LockFile использует уязвимости ProxyShell и PetitPotam для захвата контроля над доменом .

SECURITYLAB.RU