UNC3524 Mandiant кибершпионаж хакер QUIETEXIT Microsoft Exchange русские хакеры

Cкрытная группа хакеров проникает в корпоративные сети и ворует электронные ящики Exchange

Необычайно скрытная группа хакеров проникает в корпоративные сети и ворует электронные ящики Exchange у сотрудников, участвующих в сделках слияний и поглощений.

Исследователи компании Mandiant, обнаружили группу хакеров и теперь отслеживают её как UNC3524. Специалисты говорят о продвинутых навыках злоумышленников, так как они сохраняли доступ к ресурсам некоторых жертв в течение более чем 18 месяцев.

"Как только группировка успешно получала привилегированные учетные данные к почтовому пространству жертвы, она начинала делать запросы API Exchange Web Services (EWS) к локальной среде Microsoft Exchange или Microsoft 365 Exchange Online", – говорится в сообщении Mandiant. "В сетях каждой из жертв UNC3524 искала определенное подмножество почтовых ящиков, фокусируясь на руководстве высшего звена, сотрудниках в сфере корпоративного развития, слияний и поглощений, или на работниках отделов IT-безопасности".

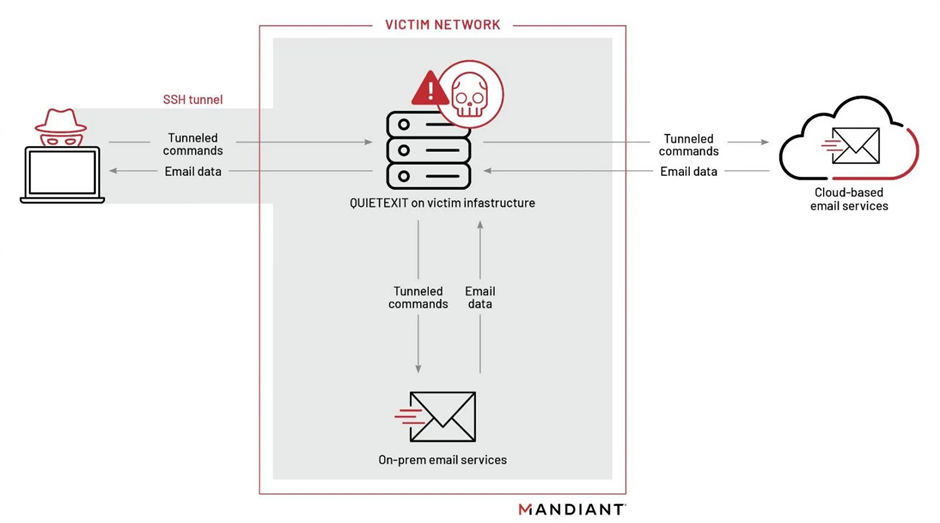

UNC3524 может долго оставаться на сетевых устройствах без средств мониторинга безопасности и обнаружения вредоносного ПО. Для этого хакеры используют недавно обнаруженный бэкдор под названием QUIETEXIT (разработанного с использованием открытого программного обеспечения Dropbear SSH).

В некоторых атаках UNC3524 использовала веб-оболочку reGeorg (версия, созданная российской группировкой Fancy Bear ) на веб-серверах для создания SOCKS-туннеля в качестве альтернативной точки доступа в сети своих жертв.

Схема туннелирования UNC3524 (Mandiant)Развертывая вредоносное ПО на контроллерах беспроводных точек доступа, массивах SAN и балансировщиках нагрузки, UNC3524 значительно увеличивает интервал между первым проникновением и моментом, когда жертва обнаружит вредоносную активность и перекроет доступ.

Однако даже когда жертва обнаружила вторжение, злоумышленники, по словам Mandiant, не тратят время на повторное заражение среды с помощью различных механизмов и немедленно переключаются на новую жертву, продолжая свою кампанию по краже данных.

Командно-контрольные серверы с бэкдором QUIETEXIT являются частью ботнета, созданного путем заражения IP-камер для видеоконференций LifeSize и D-Link, подключенных к Интернету, вероятно, с использованием стандартных учетных данных.

После получения доступа и развертывания бэкдоров UNC3524 получала привилегированные учетные данные к электронной почте своих жертв и начинала атаковать локальные почтовые ящики Microsoft Exchange или Microsoft 365 Exchange Online через API-запросы EWS.

Обычно хакеры похищают все электронные письма, полученные руководством высшего звена, сотрудниками в сфере корпоративного развития, слияний и поглощений, или работниками отделов IT-безопасности за определенный диапазон дат, вместо того чтобы выбирать интересующие письма или использовать фильтрацию по ключевым словам (такую тактику использовала российская группировка Cozy Bear ).

Несмотря на то, что UNC3524 использует тактику и инструменты, ранее связанные с несколькими российскими хакерскими организациями (включая Fancy Bear и Cozy Bear), Mandiant заявила, что атрибуция не ясна, поэтому злоумышленников нельзя связать с конкретной группой хакеров.

SECURITYLAB.RU