сегодня в 11:17

Смотрим на технологическую сеть глазами злоумышленников

Блог компании Positive Technologies Информационная безопасность *SCADA *Промышленное программирование *IT-инфраструктура *

Могут ли злоумышленники проникнуть в АСУ ТП

[1]? Как они это делают и какие инструменты используют? А главное, обязательно ли атакующие должны что-то понимать в АСУ ТП и технологических системах, чтобы нанести ущерб промышленным предприятиям?Дмитрий Федосов, специалист отдела экспертных сервисов и развития SOC в Positive Technologies, и Дмитрий Даренский, руководитель направления по развитию продуктов промышленной безопасности Positive Technologies, рассказывают, как злоумышленники видят технологическую сеть и что объективно необходимо для защиты промышленных инфраструктур. Их статья будет полезна специалистам SOC, инженерам промышленных компаний и тем, кто интересуется безопасностью АСУ ТП.

Атаки на АСУ ТП

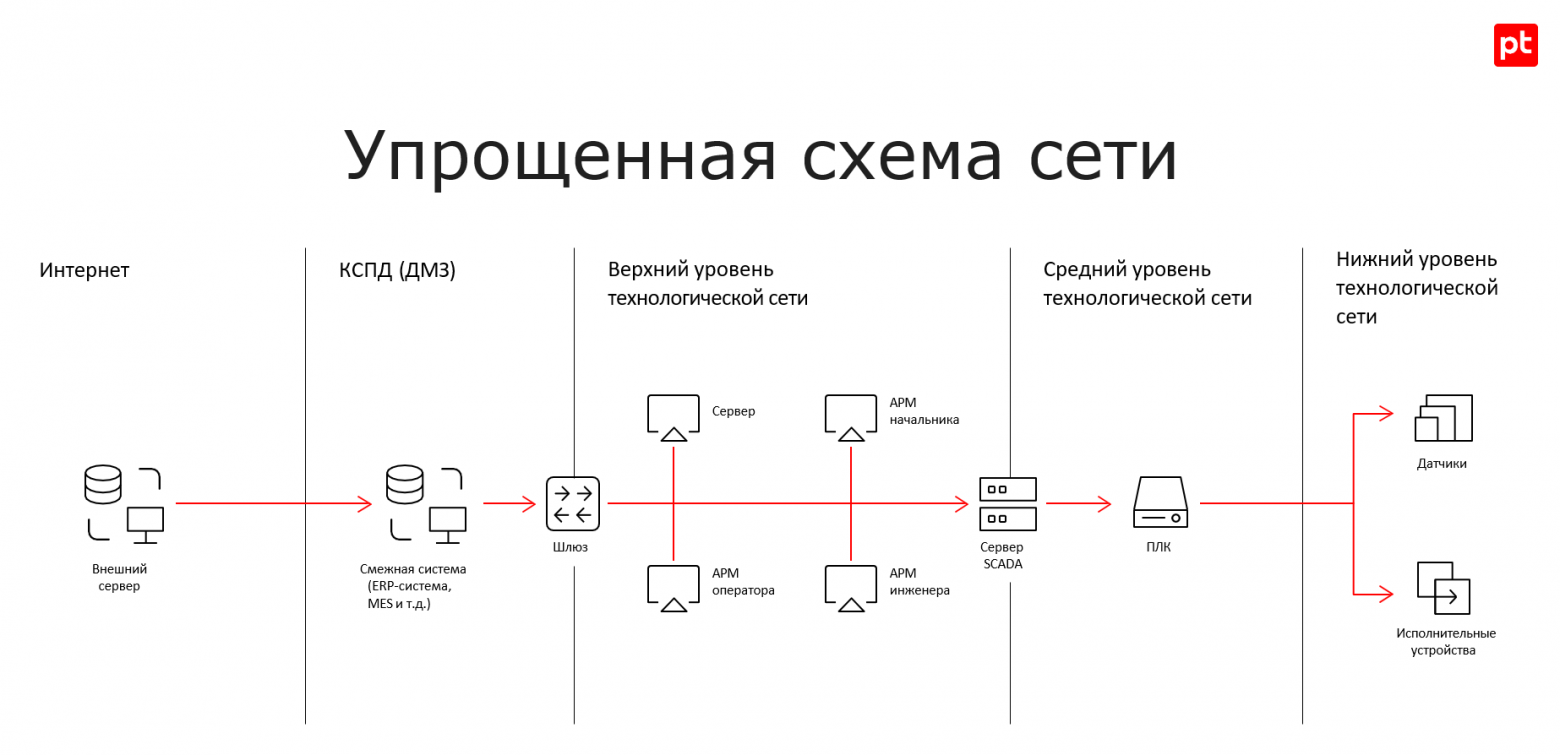

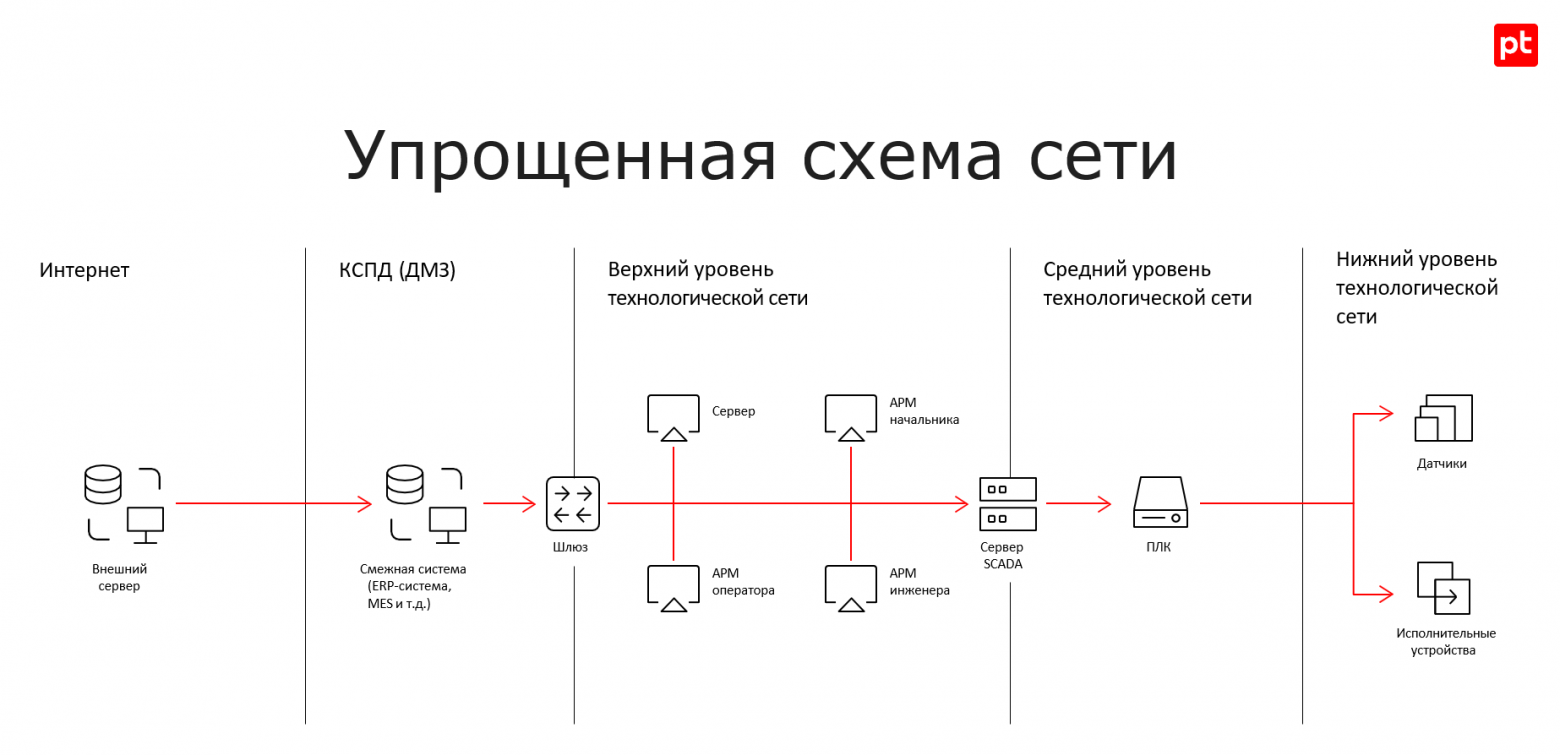

Как злоумышленники атакуют АСУ ТП? Чтобы ответить на этот вопрос, рассмотрим упрощенную структуру технологической сети и ее связь с корпоративной сетью. Наша схема

[2] не заточена под конкретную отрасль производства или направление деятельности предприятия, а просто показывает, какие в сети есть узлы и как они взаимодействуют друг с другом. Будем двигаться слева направо.

В сегменте «Интернет» расположен внешний сервер. Доступ в интернет из корпоративной сети есть всегда, и это неудивительно. Иногда встречаются случаи, когда из технологического сегмента сети также есть неограниченный доступ к всемирной паутине.Следующий элемент — корпоративная сеть передачи данных (КСПД). Вместо нее может быть демилитаризованная зона (ДМЗ), которая находится между корпоративным сегментом и технологической сетью. В этом сегменте расположена смежная система. Стандартом де-факто считается ERP-система или MES. Корпоративную и технологические сети разделяет шлюз. АСУ ТП, как правило, состоит из трех уровней технологической сети. На верхнем уровне располагается SCADA-система, включая сервер SCADA, автоматизированные рабочие места операторов, инженеров и начальника. Там же находятся различные серверы, в том числе серверы единого времени, сообщений и тревог, исторических данных и иногда веб-серверы. Кроме того, следует учитывать не только те ресурсы, которые появились при развертывании АСУ ТП, но и те, что были добавлены в сеть позже. Сервер SCADA обычно имеет доступ в верхний уровень технологической сети через один интерфейс, а через другой — в средний уровень, где расположены программируемые логические контроллеры (ПЛК). В ПЛК закладывается основная логика технологических процессов. На нижнем уровне технологической сети располагаются два типа устройств: датчики (например, давления или температуры) и исполнительные устройства (двигатели, роутеры, заслонки).

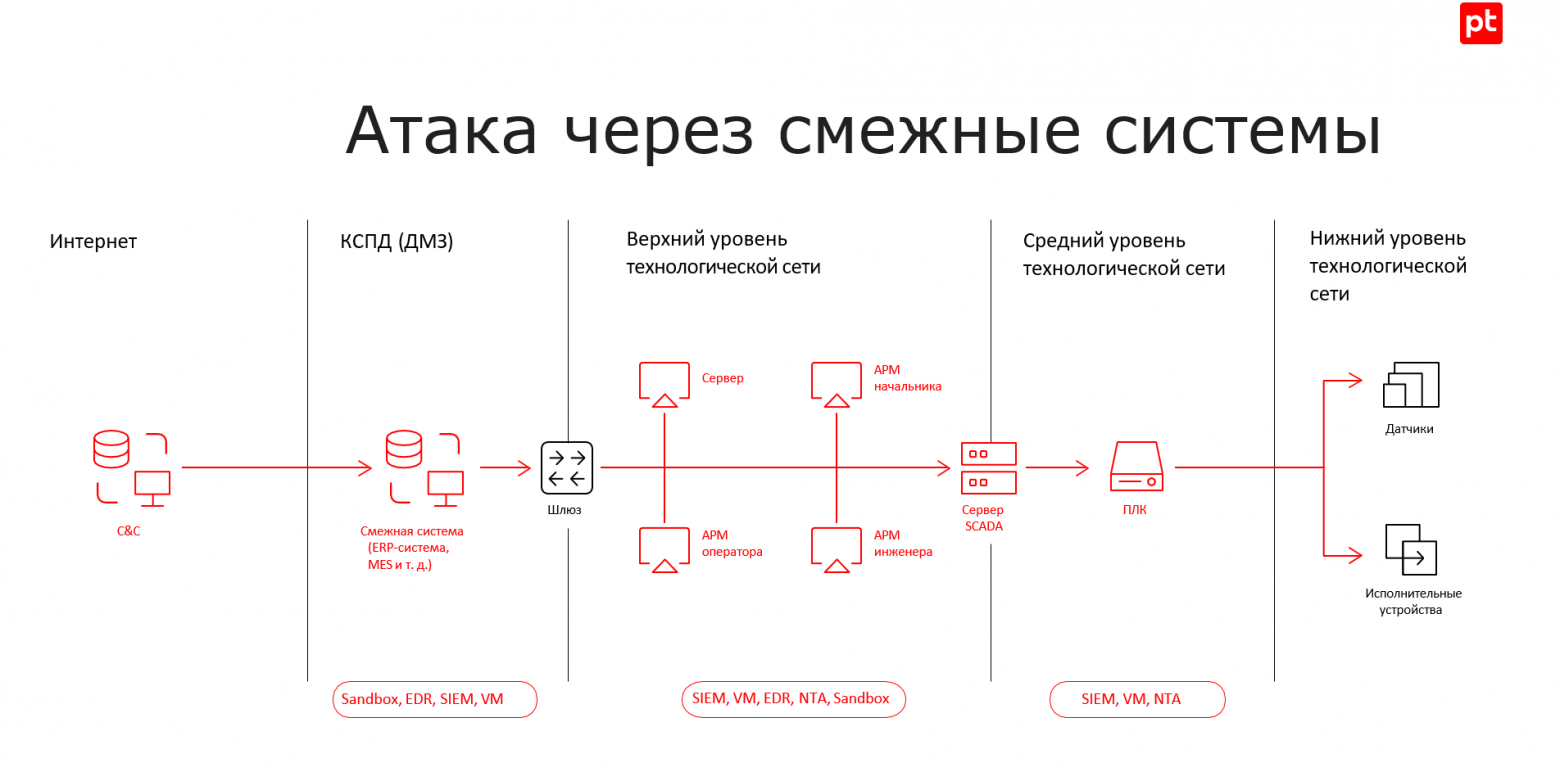

Сценарий № 1. Атака на технологический сегмент через смежные системы

Как видно на схеме, в сегменте «Интернет» вместо внешнего сервера появился командный центр атакующего. Рассмотрим варианты компрометации смежной системы в корпоративной сети. Как правило, любая атака на корпоративную сеть включает две основные стадии:

Перемещение атакующего от узла к узлу для повышения привилегий. Классический пример — получение учетных данных администратора домена или предприятия в Active Directory.

Перемещение атакующего по сети в попытке реализовать собственные задачи. Проводя разведку на узлах, анализируя, какие системы есть и как их выгодно можно использовать, повышая в них привилегии, злоумышленник может атаковать технологический сегмент через корпоративную систему, которая имеет туда доступ, то есть является смежной.

Классы средств защиты, которые выявят компрометацию смежной системы

EDR-система. Выявляет целевые атаки и, если допустимо, сразу реагирует на них. Сетевая песочница. Если EDR-система обнаружит артефакт деятельности атакующего, то она передаст его на анализ в песочницу. Песочница проведет сетевой или поведенческий анализ артефакта и вынесет вердикт. На его основе оператор SOC определит, действительно ли происходит атака. Система класса SIEM. Выявляет подозрительную активность пользователей и приложений внутри каждого актива. Является ядром любого SOC. Система управления уязвимостями (vulnerability management). Правильнее говорить «процесс управления уязвимостями». Он позволяет выявлять критически опасные уязвимости в инфраструктуре (в нашем случае — в смежной системе) и устранять их.Закрепившись в смежной системе и проведя разведку, атакующий обнаружит, что у него есть доступ в другую подсеть или сегмент. Возможно, он еще даже не поймет, что может попасть в технологический сегмент. В этом случае среднестатистический злоумышленник просканирует обнаруженную сеть (по меньшей мере те узлы, которые доступны ему через шлюз), чтобы определить возможные векторы для перемещения. Для этого он может использовать классический набор инструментов, включающий SOCKS-прокси, Chisel, SOCKS4a, Autoroute (модуль Metasploit) и ProxyChains. Через них атакующий пробросит трафик во внутреннюю сеть (верхний уровень технологической сети), опять просканирует ее и выберет следующую цель для бокового перемещения (lateral movement). На представленной выше схеме следующей целью атакующего будет АРМ оператора. Чаще всего злоумышленник выбирает один из следующих вариантов:

использовать штатный удаленный доступ (через jump host по RDP подключиться к АРМ оператора);

побрутфорсить учетные записи с нужными ему правами;

эксплуатировать RCE-уязвимость (удаленное выполнение кода). Технологический сегмент не отличается актуальными операционными системами и, как правило, имеет проблемы с патч-менеджментом.

Переместившись на рабочую станцию оператора, атакующий может:

Повысить привилегии и начать деструктивную деятельность на захваченном АРМ.

С точки зрения технологического процесса это нам не очень интересно, так как все АРМ задублированы.

Влиять на технологический процесс.

В зависимости от используемой SCADA и схемы ее развертывания злоумышленник может подменить мнемосхему, на которую смотрит оператор. Так, например, оператор увидит, что температура в котле выше нормы (хотя на самом деле все в порядке), предпримет меры для «стабилизации» ситуации, и они в итоге негативно повлияют на технологический процесс.

Без ограничений сканировать весь верхний уровень технологической сети и начать боковое перемещение. Таким образом, большая часть узлов в скором времени будет скомпрометирована.

Особое значение имеет компрометация сервера SCADA, так как это основной узел, отвечающий за мониторинг и управление технологическим процессом. Как будет дальше действовать атакующий? Есть три варианта развития событий:

Атакующий не захочет разбираться, что такое SCADA-системы и как они работают. Ему они могут показаться слишком сложными и непонятными. Вместе с тем у атакующего может быть достаточно привилегий, чтобы запустить банальный шифровальщик и тем самым нарушить технологический процесс. Свежий пример — атака на американскую трубопроводную систему Colonial Pipeline. Шифровальщик повредил ИТ-инфраструктуру, операторы не могли отслеживать состояние технологического процесса и сами остановили его. Трубопровод не функционировал в течение пяти дней, что спровоцировало дефицит бензина и дизельного топлива на Восточном побережье США.

С сервера SCADA у атакующего есть возможность подменить информацию о технологическом процессе большим количеством способов. Например, он может заменить мнемосхему на всех автоматизированных рабочих местах.

Атакующий может развить атаку вглубь технологической сети для получения доступа к ПЛК.

Классы решений ИБ, которые выявляют атаки на верхнем уровне технологической сети

EDR-система. Анализирует и выявляет целевые атаки на узлы. Если допустимо (все-таки идет речь о технологическом сегменте), она может осуществлять реагирование на обнаруженные киберугрозы.Сетевая песочница. Анализирует подозрительные артефакты и предоставляет оператору SOC объективную информацию о том, что происходит на верхнем уровне технологической сети.

NTA-решение. Выявляет сканирование узлов на предмет уязвимостей и эксплойты, которые злоумышленники используют для эксплуатации уязвимостей.

SIEM-система. Выявляет подозрительную активность пользователей и приложений внутри каждого актива. Является ядром любого SOC. Если атакующий установит хакерский софт, система этого класса сможет выявить запуск вредоносного ПО с определенными параметрами.Система (процесс) управления уязвимостями. Поскольку на автоматизированных рабочих местах и серверах, как правило, установлены не последние версии ПО, следует тщательно проверять их на наличие уязвимостей. При этом не всегда обязательно устанавливать патчи. В бюллетенях безопасности есть раздел Mitigations c рекомендациями, следуя которым можно исключить или снизить вероятность успешной эксплуатации уязвимости. Например, с помощью файрвола можно ограничить доступ к уязвимому сервису или полностью отключить такой сервис. Как учесть рекомендации НКЦКИ в работе с уязвимостями, в каких ситуациях следует обновлять ПО, а когда все же не стоит, читайте в руководстве, составленном экспертами Positive Technologies. Затем атакующий может переместиться на средний уровень технологической сети, где расположены ПЛК. У SCADA-сервера есть множество встроенных утилит, которые позволяют управлять ПЛК: передавать им команды, такие как «Стоп» и «Старт», или иным образом влиять на их работу. Злоумышленник также может установить на сервере SCADA собственное ПО, которое позволит ему делать с ПЛК то же самое, что делают штатные средства. В одном из последних отчетов команды Dragos описан вредонос Pipedream, фантастический набор функций которого позволяет влиять на контроллеры разных вендоров: проводить разведку, подбирать учетные данные для авторизации на узлах и отправлять команды. Еще один интересный и по сей день актуальный пример — Stuxnet. Червь позволяет атакующему выгрузить проект и его логику, модифицировать их, а затем загрузить обратно. Таким способом можно подменить информацию о состоянии технологического процесса и лишить инженеров и диспетчеров возможности видеть, что на самом деле происходит на производстве.Продукты ИБ, выявляющие атаки на среднем уровне технологической сетиСистема класса SIEM. Ничто лучше самого ПЛК не сможет рассказать, что творится у него внутри. Не стоит забывать, что ПЛК уже давно умеют писать логи сами, поэтому хорошая SIEM-система обязана уметь получать логи с ПЛК, нормализовывать и коррелировать события, причем с событиями не только из технологической сети, но и из корпоративной.

NTA-решение. Анализирует трафик между SCADA-сервером и ПЛК, глубоко его разбирает и определяет, какие команды авторизованы, а какие нет. Если работающая система отправляет странные команды, например, такие как перевод ПЛК в состояние форсирования ввода — вывода, то это должно насторожить специалистов по мониторингу технологической сети. Их последующие действия должны соответствовать принятому на промышленном предприятии плану реагирования.Система vulnerability management. Оценивает состояние защищенности технологических систем и выявляет, какие проблемы могут возникнуть у ПЛК определенных серий и прошивок.

Сценарий № 2. Атака из технологической сети

Казалось бы, технологическая сеть — это самый изолированный сегмент, и проблем с ним быть не должно. Однако практические кейсы свидетельствуют об обратном. «Корень зла» лежит в человеческом факторе. В качестве примера рассмотрим вариант с оператором АРМ. Ему приходится круглосуточно дежурить и не спускать глаз с мнемосхемы. Неудивительно, что иногда ему бывает скучно и хочется развлечься. Легким движением руки оператор вставляет носитель, например флешку, и копирует на АРМ фильм и набор кодеков для его просмотра. Скопированный дистрибутив может быть заражен вирусом, и атака из технологической сети, по сути, превращается в атаку через смежные системы. Объединяет их то, что у атакующего появляется возможность сразу выполнять команды внутри технологического сегмента.

Другой вариант (напоминаем, что доступ в интернет из технологического сегмента у нас по-прежнему закрыт): оператор подключает модем 3G или 4G или раздает интернет со смартфона, заходит на сомнительный ресурс, выигрывает (неожиданно!) в лотерее, а затем скачивает и запускает на своем рабочем месте исполняемый файл. Злоумышленники могут преподносить это как способ перевести деньги на свой счет в банке. Фактически происходит то же, что и в предыдущем случае: после подключения к командному центру атакующий, находясь в технологической сети, может выполнять код на АРМ оператора. Дальнейшее движение хакера по сети аналогично сценарию № 1: компрометация узлов верхнего уровня технологической сети, компрометация сервера SCADA, развитие атаки внутрь технологической инфраструктуры. Классы средств защиты для верхнего уровня технологической сети полностью аналогичны описанным в первом кейсе. Типичные для корпоративной сети решения ИБ в большинстве случае справляются со своими задачами. Однако, как только атакующий пересекает границу корпоративной и технологической сети, средства мониторинга теряют его из виду — и в этом кроется главная проблема.

Что нужно для защиты

Если резюмировать первую часть статьи, то хакерские атаки необходимо выявлять на трех уровнях ИТ-инфраструктуры: на конечных узлах, в сетях передачи данных и на специализированных для индустриального сегмента устройствах.Защита промышленного предприятия, во-первых, должна основываться на инструментах, знакомых и понятных специалистам по ИБ. Сетевые песочницы, системы SIEM, NTA и EDR, без сомнения, известны и привычны любому безопаснику. Во-вторых, чтобы обеспечивать безопасность технологического объекта, все продукты должны «дружить» с АСУ ТП и видеть происходящее в них. В апреле этого года мы представили платформу для защиты промышленности от киберугроз — PT Industrial Cybersecurity Suite (PT ICS). Платформа позволяет обнаруживать злоумышленника на всех этапах развития атаки в промышленных средах и своевременно реагировать на атаки. PT ICS обеспечивает комплексную безопасность всего промышленного предприятия, включая сегмент АСУ ТП (начиная от сетевых узлов и заканчивая технологическими устройствами). В состав PT ICS входят:1. Ключевые продукты Positive Technologies и их компоненты, отвечающие за безопасность технологических систем:· новые промышленные агенты MaxPatrol SIEM собирают информацию с узлов технологической сети, а специализированные правила нормализации и корреляции событий для популярных АСУ ТП иностранных и отечественных производителей доступны «из коробки»;· сенсоры PT ISIM, адаптированные под АСУ ТП, отвечают за глубокий анализ трафика технологических сетей, выявление в них аномалий и помогают осуществлять проактивный поиск угроз (threat hunting);· новые промышленные агенты MaxPatrol VM позволяют безопасно сканировать технологическую сеть, проводить аудит ПО и аппаратных средств популярных зарубежных и отечественных производителей;· специализированные возможности PT Sandbox помогают динамически выявлять в файлах, общих сетевых папках и ссылках вредоносное ПО, нацеленное на компоненты АСУ ТП различных производителей. Песочница проводит статический и динамический анализ объектов как с узлов, так и из других источников. 2. Сервисы Positive Technologies:· анализ защищенности промышленных систем — глубокое практическое исследование безопасности систем автоматизации в комплексе и их компонентов по отдельности (аппаратных и программных);· услуги PT Expert Security Center по обнаружению, реагированию и расследованию сложных инцидентов, связанных с АСУ ТП, ретроспективному анализу. Доступны сертификаты на расследования в промышленных инфраструктурах.Высококвалифицированных ИБ-экспертов всегда будет недостаточно. С помощью экспертных сервисов мы предлагаем решить проблему острой нехватки кадров на рынке и помочь предприятиям промышленности, у которых зачастую нет необходимых ресурсов, расследовать киберинциденты на профессиональном уровне.

Как работает PT ICS

За счет новых возможностей, учитывающих особенности автоматизированных систем управления, продукты Positive Technologies, положенные в основу платформы PT ICS, эффективно обнаруживают действия хакеров в промышленных сегментах и обеспечивают сквозную защиту всей технологической инфраструктуры. А EDR-агенты PT XDR дают возможность выборочного реагирования на конечных узлах в АСУ ТП.

Компоненты и продукты платформы PT ICS разворачиваются как в производственном сегменте компании, так и за его пределами. Все они располагают кросс-продуктовой экспертизой в АСУ ТП и регулярно накачиваются ей. Она необходима, чтобы выявлять специфичные для этой области киберугрозы, и это ключевое преимущество платформы. Проще говоря, знания, которые получают MaxPatrol SIEM, MaxPatrol VM или PT Sandbox, ориентированы на платформы автоматизации и продукты конкретных производителей компонентов АСУ ТП (Siemens, AVEVA, АдАстра и других). Экспертизу постоянно обогащают новыми возможностями, правилами корреляции, транспортами к уникальным устройствам и прикладному ПО, которые встречаются только в технологических сегментах промышленных компаний. Таким образом, предприятие получает возможность на одной платформе и в едином продуктовом портфеле построить единый SOC, равнозначно работающий как с корпоративной, так и технологической инфраструктурой.

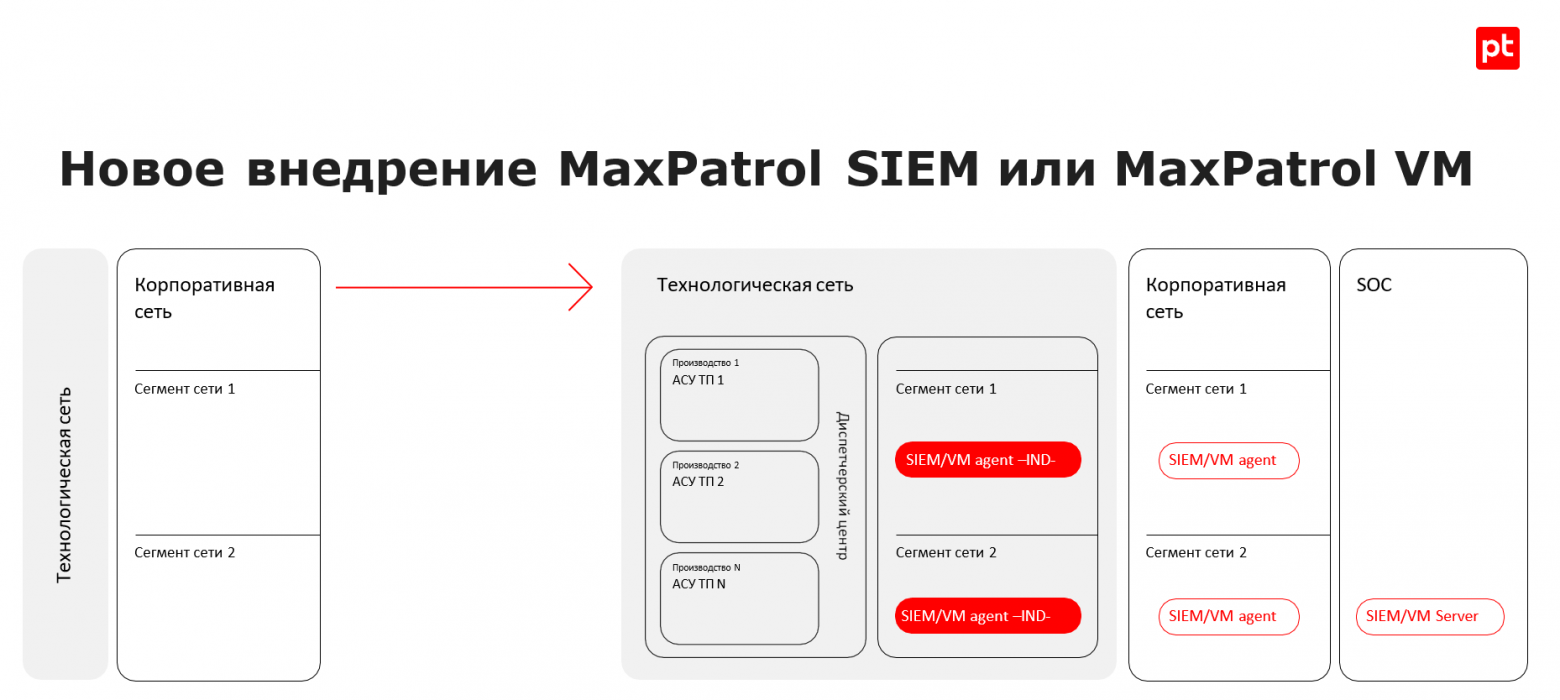

Это настоящий on-premise: все собранные данные анализируются внутри компании и не покидают ее периметр.Если в компании уже есть корпоративный SOC на базе наших продуктов, можно распространить защиту на технологические сегменты, а также подключить функции безопасности по отдельности или все сразу: в частности, начать анализировать вредоносное ПО из технологического трафика или собирать логи с ПЛК и SCADA-серверов. Все продукты, входящие в PT ICS, расширяются промышленными компонентами или сенсорами

[3]. PT Sandbox расширяется за счет лицензии Industrial Entrypoint Traffic, а EDR-агент адаптирован для применения в OT и ICS.

Варианты реализации платформы PT ICS на промышленном предприятии

Задача № 1: необходимо обеспечить мониторинг всей инфраструктуры предприятия, нет центра оперативного реагирования на киберугрозы.

Решение: устанавливаются сервер, стандартные и промышленные агенты MaxPatrol SIEM и MaxPatrol VM. Пользователям промышленных агентов становятся доступны пакеты экспертизы АСУ ТП.

Задача № 2: на предприятии уже есть MaxPatrol SIEM либо MaxPatrol VM, дополнительно требуется обеспечить мониторинг технологической сети.

Решение: поставляются промышленные агенты MaxPatrol SIEM или MaxPatrol VM. При необходимости расширяется лицензия для SIEM или VM server. Пользователям промышленных агентов становятся доступны пакеты экспертизы АСУ ТП.

Задача № 3: у компании уже есть PT Sandbox, для анализа файлов из трафика АСУ ТП к песочнице требуется подключить технологическую cеть.

Решение: устанавливаются сенсоры PT ISIM для извлечения файлов из технологического трафика и отправки в сетевую песочницу. Кроме того, устанавливается дополнительная лицензия Industrial Entrypoint Traffic для PT Sandbox, чтобы анализировать файлы из промышленного сегмента.

PT ICS подходит для любой отрасли промышленности: энергетики, транспорта, металлургии, машиностроения, медицины, ЖКХ, судоходных и железнодорожных компаний. Платформа легко масштабируется от одной производственной площадки до размеров промышленного холдинга или отрасли производства. Все продукты в составе PT ICS полностью российского производства и входят в реестр отечественного ПО. Если в компании уже установлена часть наших продуктов для корпоративной сети, достаточно расширить существующие лицензии для поддержки технологического сегмента. Специалисты продолжат работать с привычными им инструментами, дополненными экспертизой в АСУ ТП. Это повысит эффективность работы служб ИБ и снизит затраты на эксплуатацию систем безопасности. [1] Автоматизированная система управления технологическим процессом.[2] Для простоты изложения представлена упрощенная схема сети.[3] Либо можно приобрести решение All-in-One с индустриальными агентами на борту.

Теги:

Источник - habr.com