LastPass призналась, что хакеры в течение четырёх дней сохраняли доступ к её ресурсам

Компания LastPass сообщила, что неизвестный злоумышленник, стоявший за произошедшим в августе взломом её систем, сохранял доступ к ресурсам в течение четырёх дней, прежде чем его обнаружили и отключили.

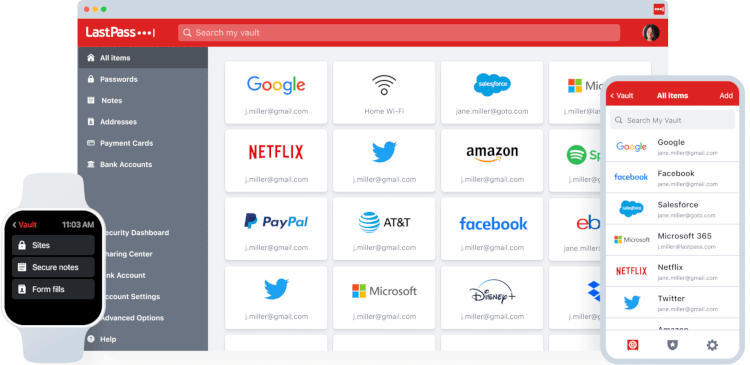

Источник изображения: lastpass.com

В обновлённой версии официального сообщения о происшествии, которое первоначально было опубликовано ещё в августе, генеральный директор Lastpass Карим Тубба (Karim Toubba) также заявил, что по результатам проведённого расследования при содействии экспертов Mandiant не было обнаружено доказательств того, что злоумышленник получил доступ к зашифрованным хранилищам паролей или данным клиентов.

Удалось установить, что для проведения операции хакер взломал систему на рабочем месте одного из действующих разработчиков, за которого себя и выдал: он «успешно осуществил вход с использованием многофакторной аутентификации». Проанализировав код и сборки, компания также не обнаружила подтверждений того, что предпринимались попытки внедрить какие-либо вредоносы. Это может быть связано с тем, что передача кода из разработки в Production производится только командой Build Release, а процедура включает в себя дополнительную проверку кода, тестирование и валидацию. Глава компании также добавил, что среда разработки «физически отделена от Production-окружения Lastpass и не имеет к ней прямого выхода».

После инцидента в компании «развернули расширенные средства контроля безопасности, включая дополнительные средства контроля и мониторинга рабочих мест», а также дополнительные инструменты обнаружения, анализа и предотвращения угроз в окружениях разработки и Production.

Источник: 3DNews

рейтинг:

- +58