Royal вымогательское ПО Атака с обратным звонком фишинг Cobalt Strike

Сумма выкупа начинается от $250 тыс. и доходит до $2 млн.

Ранее тихая и незаметная группировка Royal вышла из тени, активно атакуя жертв. Злоумышленники используют фишинговую атаку с обратным звонком: отправляют пользователям письма, в которых выдают себя за представителей поставщиков продуктов питания или ПО по подписке и предлагают жертве позвонить по указанному в письме телефону.

Письмо от группировки Royal.Если жертва ведется на письмо и звонит по указанному номеру, хакеры с помощью методов социальной инженерии убеждают ее скачать ПО, которое обеспечит им удаленный доступ к рабочему столу жертвы, давая шанс получить первоначальный доступ к корпоративной сети. Успешно проникнув в сеть, злоумышленники следуют стандартному сценарию – закрепляются в системе с помощью

Cobalt Strike представляет собой фреймворк для проведения тестов на проникновение, позволяющий доставить на компьютер жертвы полезную нагрузку и управлять ею. Злоумышленники могут использовать Cobalt Strike для развертывания атак с расширенными постоянными угрозами (APT) против вашей организации.

"

data-html="true" data-original-title="Cobalt Strike"

>Cobalt Strike, собирают учетные данные, крадут корпоративную информацию, а потом просто шифруют устройства, подключенные к сети. Разработанный группировкой шифровальщик добавляет добавляет расширение .royal к именам зашифрованных файлов.

Файлы, зашифрованные вредоносном от Royal.По словам жертв, злоумышленники также нацелены на VM, напрямую шифруя файлы виртуальных дисков (VMDK). А в конце атаки хакеры печатают записки о выкупе на принтерах, подключенных к корпоративной сети или создают файлы с ними на скомпрометированных устройствах.

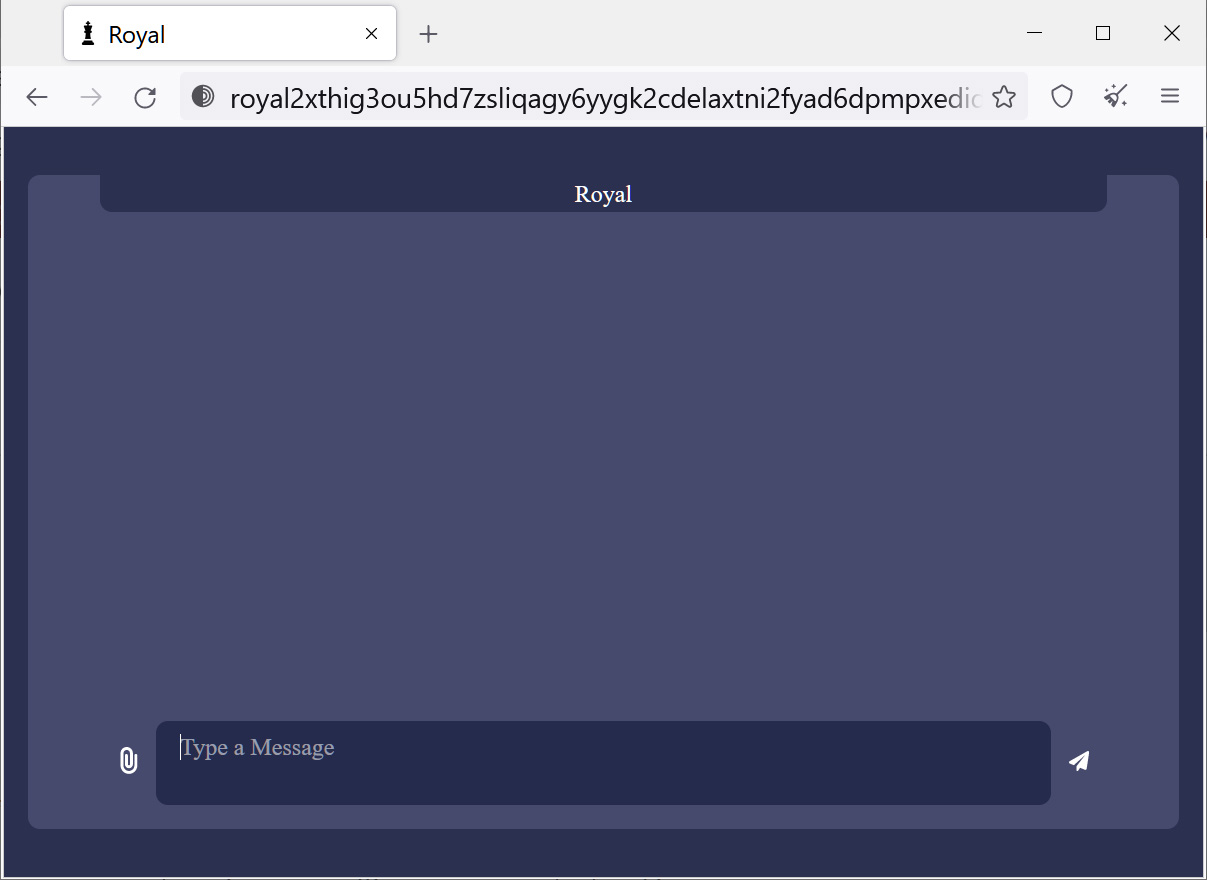

В записках содержится ссылка на страницу для переговоров с группировкой. Для каждой жертвы генерируется уникальная ссылка.

Страница для переговоров с хакерами выглядит просто: на ней размещен чат, в котором жертва может общаться с операторами вымогательского ПО. Известно, что в ходе переговоров злоумышленники требовали у жертв от $250 000 до более чем $2 000 000.

Чат со злоумышленниками.Кроме того, группировка обычно демонстрировала работоспособность своего дешифратора и делилась с жертвами списками похищенных файлов.

Всем членам ИБ-команд и системным администраторам эксперты рекомендуют следить за деятельностью группировки и быть готовым к возможным атакам, которых в ближайшее время должно стать еще больше.

SECURITYLAB.RU