DLP: маловато будет. Защита персональных данных на протяжении всего жизненного цикла

Рустэм Хайретдинов, 04/09/23

Утечки персональных данных сегодня измеряются миллиардами записей. Каждый житель планеты в среднем потерял все свои персональные данные уже не один раз. Рынок решений по защите данных растет быстрее ИТ-рынка, регуляторы “закручивают гайки”, вводятся оборотные штрафы, но почему же утечек становится все больше?

Автор: Рустэм Хайретдинов, заместитель генерального директора группы компаний “Гарда”

Данные, в том числе и персональные, – топливо цифровизации. Именно они нужны для проведения финансовых операций, регистрации прав собственности, поступления на работу, оказания государственных услуг, а также при проходе в государственные учреждения, заселении в гостиницы, посадке в самолеты, поезда, междугородние автобусы, круизные суда и т.д.

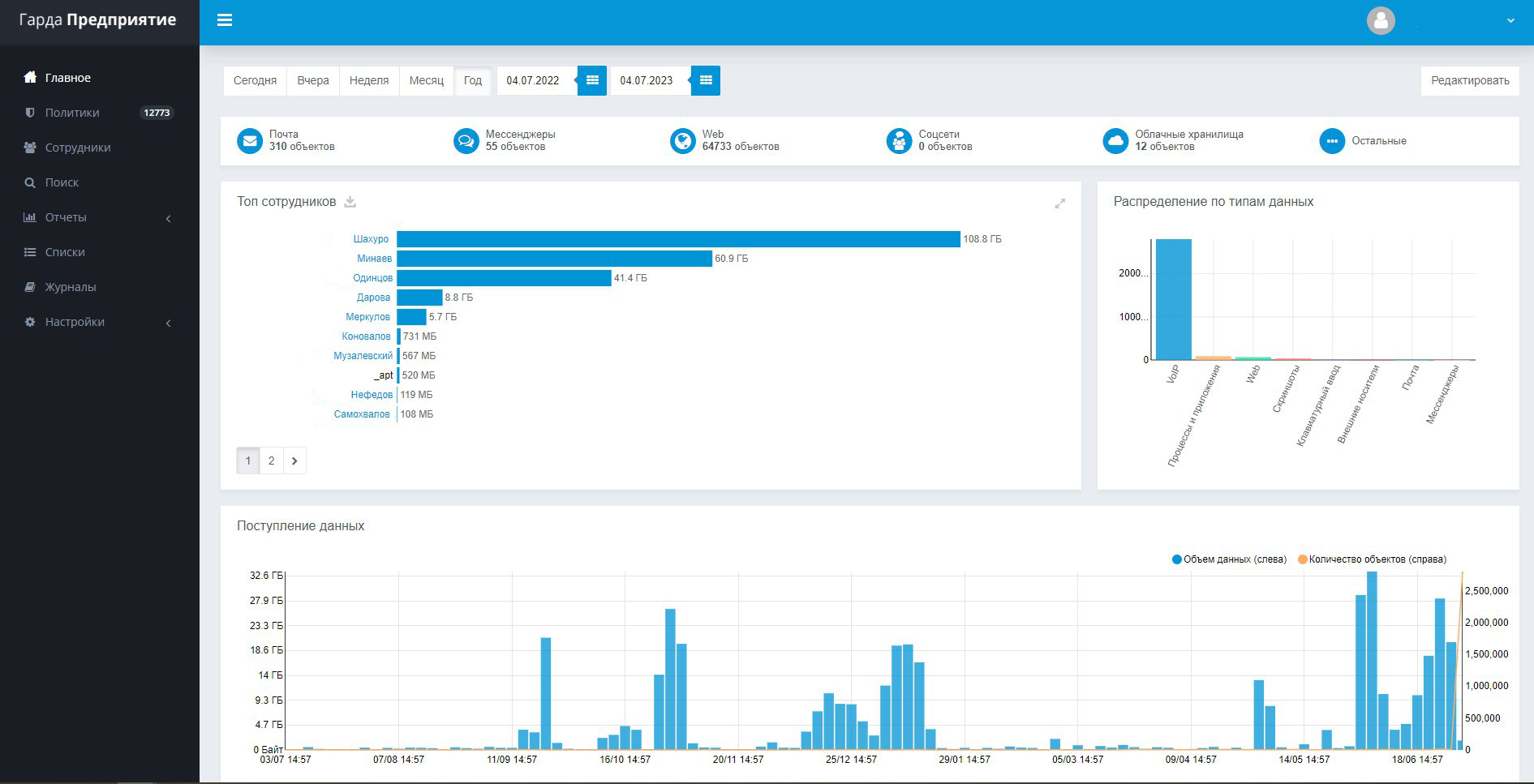

Цифровые системы постоянно накапливают персональные данные, используя их во благо пользователей. Но, как показывает статистика массовых утечек персональных данных, процессы их сбора, накопления, обработки и использования не сопровождаются необходимыми процедурами безопасности.

Почему увеличение количества средств защиты и наращивание их функций не приводит к уменьшению количества и мощности утечек? Возможно ли вообще решить проблему утечек техническими средствами?

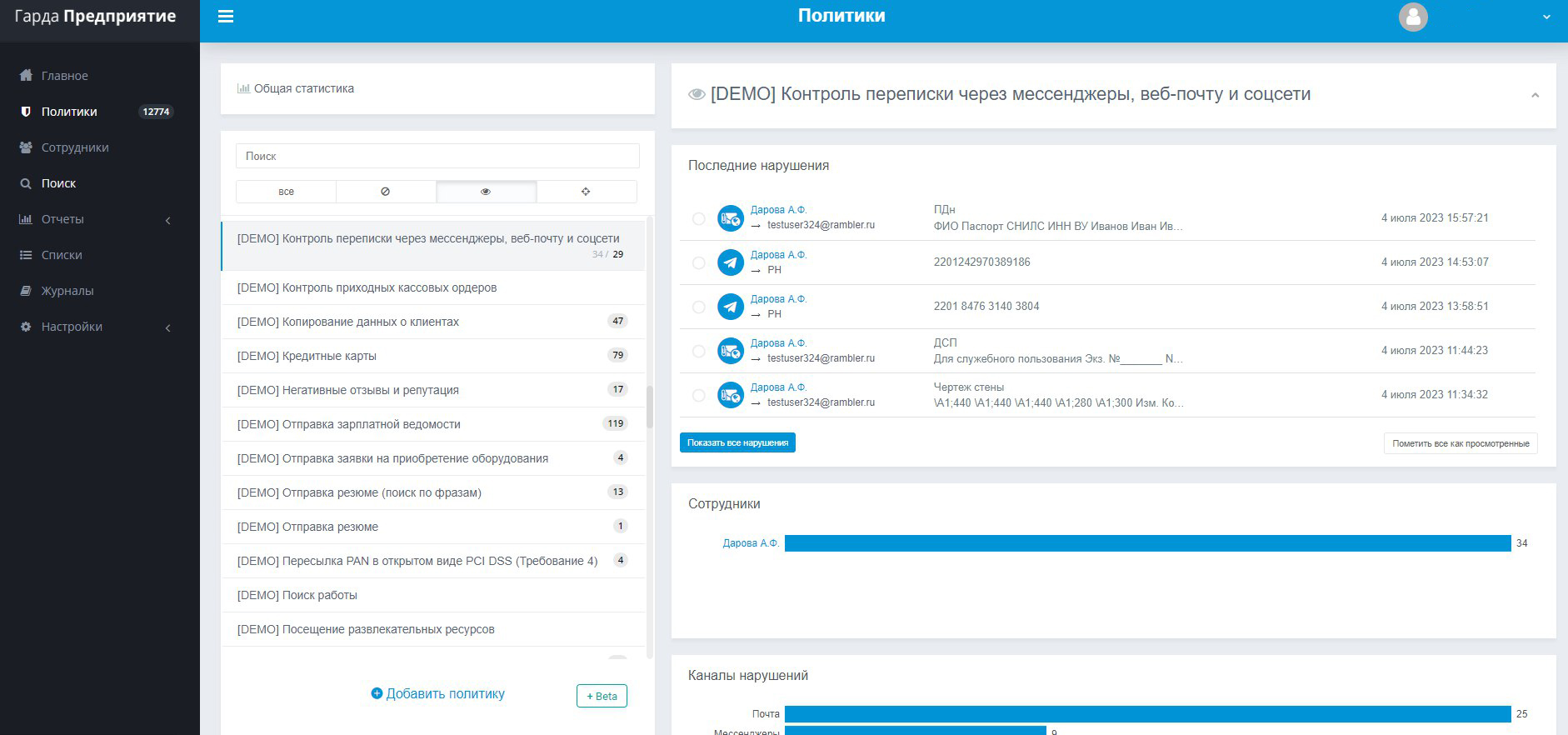

Решения, призванные бороться с утечками и даже несущие эти функции в своем названии – DLP (Data Leakage Prevention), в реальности являются важным, но далеко не единственным элементом экосистемы защиты данных.

Возлагать все надежды на процедуру, разрешающую или запрещающую перемещение данных за пределы системы, так же рискованно, как надеяться в футбольном матче только на вратаря, который мастерски отбивает удары: каким бы опытным ни был вратарь, он рано или поздно ошибется и пропустит мяч. Гораздо эффективнее командная работа вратаря и защитников – игроков, которые не дают соперникам как следует подготовить удар по воротам и пресекают атаки задолго до линии удара. При хороших защитниках нагрузка на вратаря минимальна, а при плохих – огромна и ведет к проигрышу.

Роль защитников в контексте информационной безопасности выполняют другие решения, которые не дают злоумышленнику получить доступ к данным в приложении или базе данных, выгрузить их, упаковать в файл, переместить на компьютер с нужными правами доступа к каналам передачи информации и т.п. Иногда такие системы расширяют функции DLP-решений, но чаще устанавливаются отдельно, образуя вместе экосистему защиты данных.

При защите персональных данных самые мощные аналитические инструменты DLP-систем – контентный анализ и "цифровые отпечатки" недостаточно эффективны. Дело в том, что в выгрузках из баз данных в основном фигурируют структурированные данные: имена собственные, даты и номера. Контентному анализу при исследовании такого файла не за что зацепиться, а отпечаток с большой базы снимается дольше, чем она изменяется. Ввиду вышеописанного оба метода порождают большое количество ложных срабатываний. Неудивительно, что большинство заказчиков используют их в режиме мониторинга, а не блокирования, что позволяет лишь заметить и позже расследовать утечку, но не предотвратить ее.

Для распознавания персональных данных DLP-системы используют определители структуры данных. Почти у каждого типа ПДн есть свой формат. Например, у СНИЛС, ИНН, номера паспорта, загранпаспорта, диплома, водительского удостоверения, платежной карты и т.п. это конкретное количество символов, комбинация цифр и букв на конкретных местах, причем знаки не произвольные, а значащие, в них кодируется некая информация: место выдачи, регион регистрации, тип платежной системы, название банка и т.п.

Использование для защиты данных только DLP-продуктов можно назвать однобоким. Для того чтобы принять полноценное решение о том, дать информации переместиться за пределы корпоративной информационной системы или нет, нужно понимать весь бизнес-процесс.

Например, DLP-система банка видит письмо, содержащее детализацию операций по счету (банковская тайна). Если это письмо – ответ на запрос клиента, адрес получателя совпадает с адресом, указанным в профиле клиента, а в письме именно его данные – это легитимная операция, но если нет – то нелегитимная. DLP-система не имеет доступа к CRM, АБС, переписке с клиентом и другим системам банка, поэтому точный вердикт она вынести неспособна ввиду неполноты данных. Скорее всего, ее решением будет "пропустить письмо и поставить в мониторинге метку о пересылке банковской тайны". То есть корпоративные данные информационную систему все же покинут.

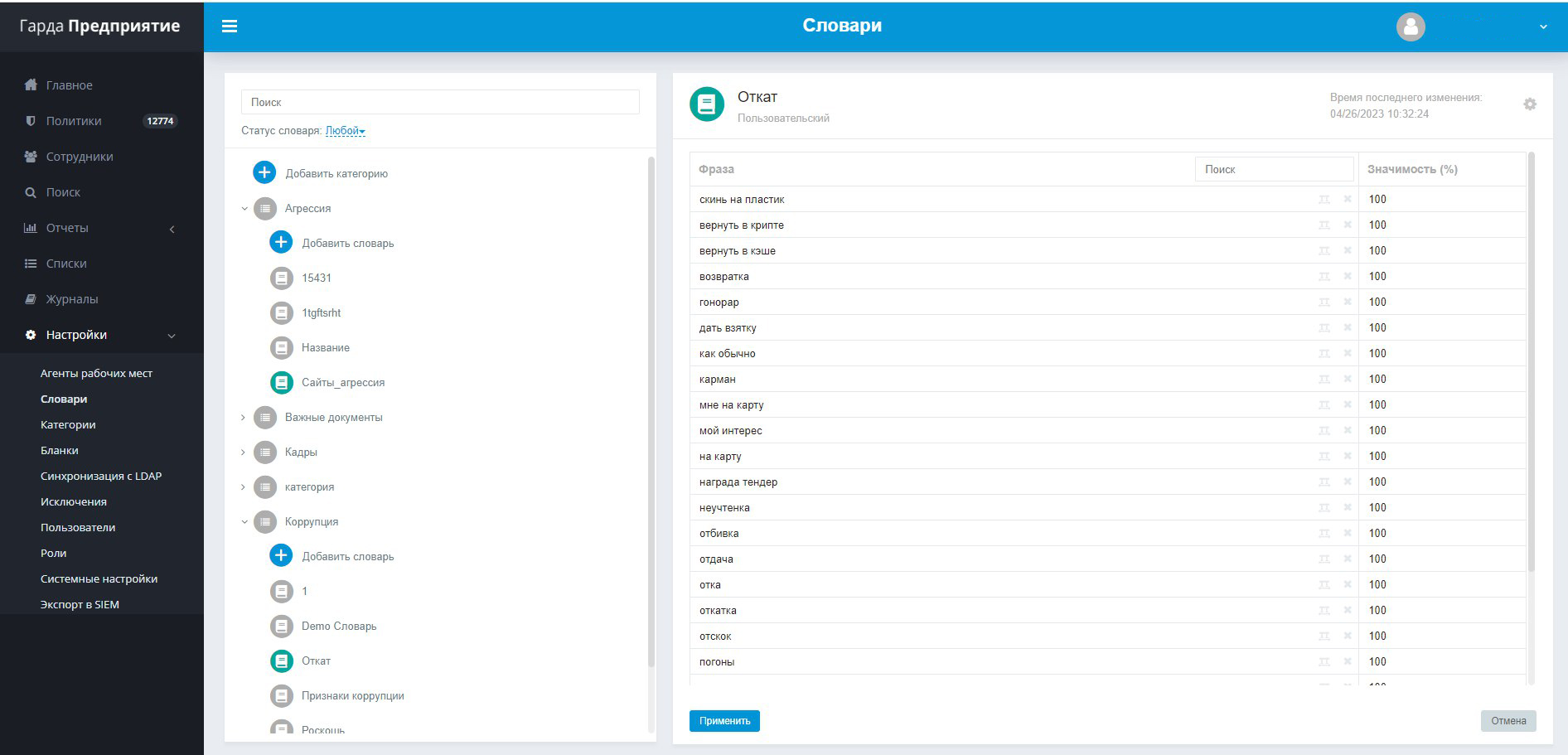

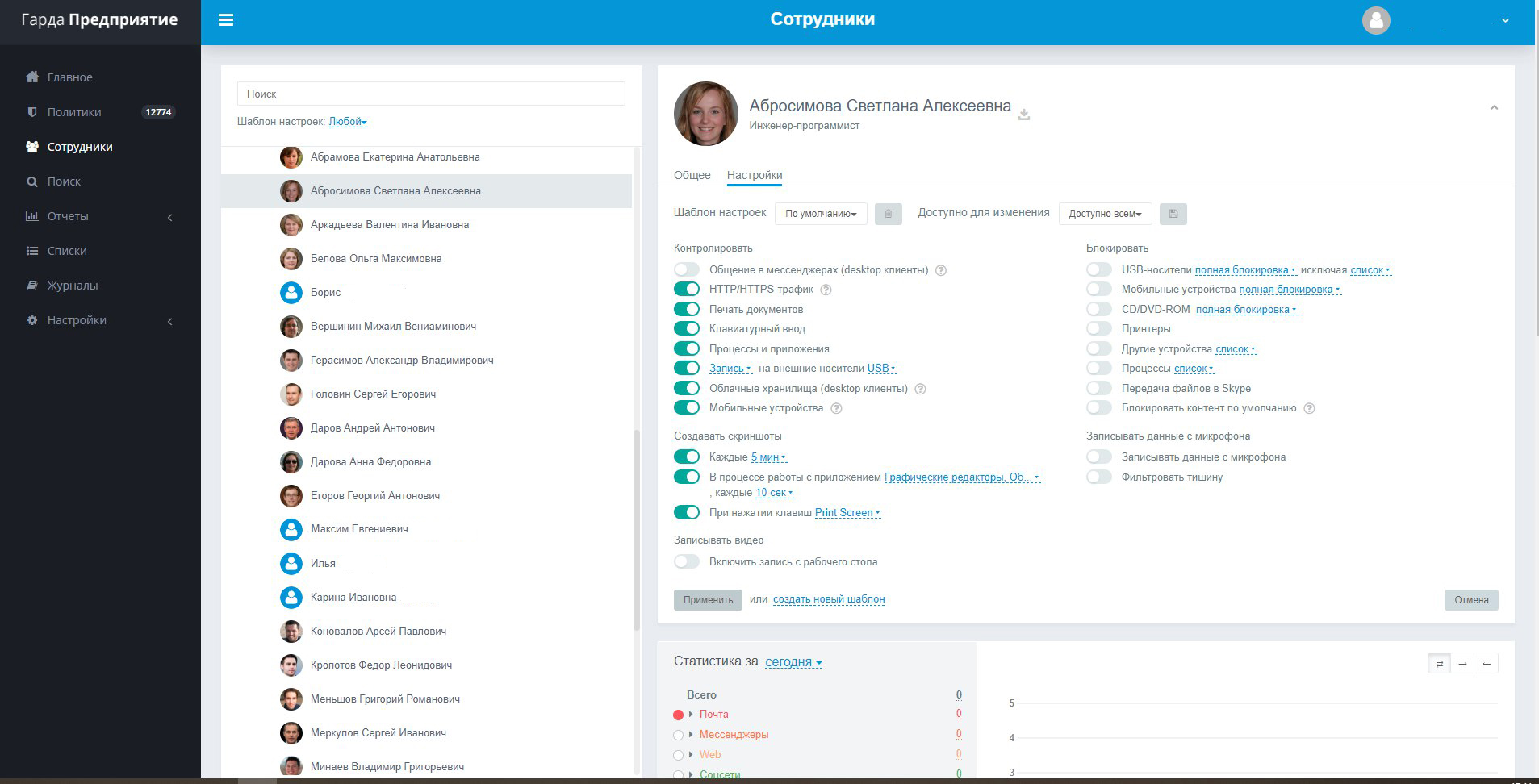

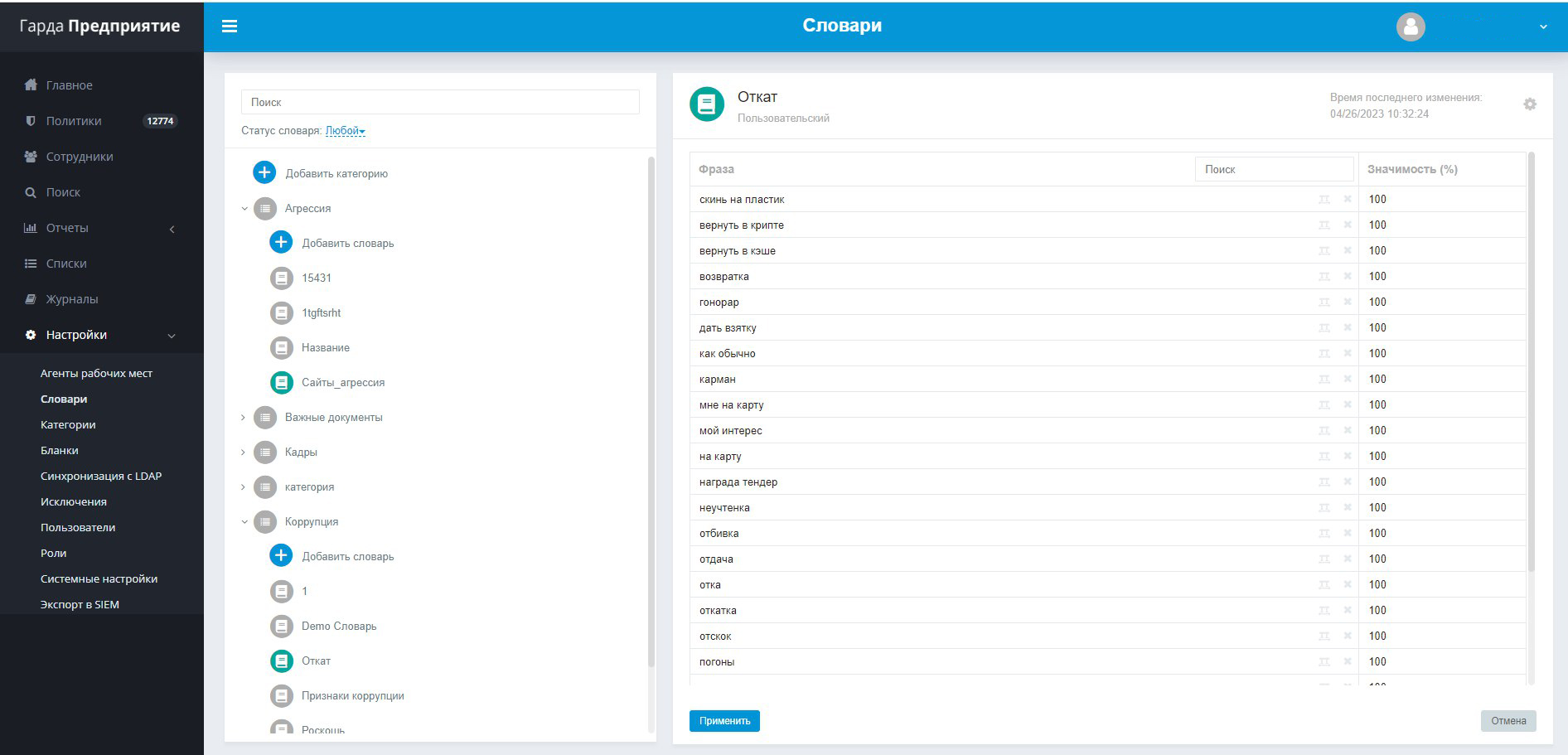

Кроме безусловно полезных функций DLP-систем (мониторинг движения данных, анализ действий пользователя) для обеспечения противодействия утечкам требуется много других – от управления доступом до анализа файловых операций. Эти функции обеспечиваются целой экосистемой средств защиты:

IDM – управление доступом к ресурсам компании, в которых содержатся и обрабатываются данные;

PAM – управление доступом к привилегированным учетным записям;

DBF – контроль запросов к базам данных, операций с данными в СУБД и приложениях;

маскирование – выдача на запросы не полноценных данных, а "испорченных", маскированных по определенным правилам. Такое часто бывает нужно для тестирования приложений на "живых" данных;

DCAP – анализ содержимого файлов, прав доступа к ним и операций с ними;

DLP – последняя линия обороны, "вратарь", согласно вышеописанной аналогии.

При полноценной работе такой экосистемы злоумышленнику, прежде чем удастся вынести данные за пределы информационной системы, необходимо выполнить множество действий. Получить к этим данным доступ через приложения или прямой доступ у СУБД, выгрузить их из этого приложения или СУБД, сохранить в файл, перенести этот файл на компьютер, у которого есть каналы передачи (учетная запись электронной почты с возможностью посылать письма на внешние адреса, доступ в Интернет или внешний порт). На любом из этих этапов атака может быть прервана: не выдан или ограничен доступ, запрещена или ограничена выгрузка, выгружены маскированные данные, запрещено перемещение файла и т. п.

Такая эшелонированная защита персональных данных работает практически одинаково вне зависимости от того, действует внутренний злоумышленник или хакер, вломившийся в сеть. Это важно, поскольку такой подход не требует выстраивания разных эшелонов защиты от внутренних и от внешних угроз. Как следует из статистики [1], примерно половина утечек происходит по вине внутренних нарушителей, намеренных или халатных, а другая половина – по причине хакерских атак.

Борьба с утечками не только техническая проблема. Компаниям необходимо проанализировать свои бизнес-процессы, реализованные в цифре, убедиться в их необходимости и понять, можно ли их заменить на более безопасные.

Например, кто-то из сотрудников заказывает выгрузку из базы данных для каких-то целей – зачем ему она? Для исследования? Пусть заказывает сразу аналитику, а не сырые данные. Для оценки? Пусть заказывает сразу скоринг и получает ответ да/нет, или 71%. Для поздравления клиентов с праздником? Пусть получит поздравительную форму с автоподстановкой обращений и адресов и т.д. Это не только улучшит безопасность, оставив в прошлом кочующие по сети excel-файлы с выгрузками, но и оптимизирует бизнес-процессы.

Нельзя игнорировать и человеческий фактор, ведь многие внутренние инциденты связаны не со злыми намерениями, а с халатным отношением к правилам. Да и в атаках хакеров всегда есть неявный внутренний соучастник: кто-то же не установил обновления, открыл фишинговое письмо, запустил сомнительную программу, прошел по опасной ссылке, выставил неправильные настройки в ИТ-системе, установил нестойкий пароль и т.п.

Постоянное обучение сотрудников, построение корпоративной культуры, нацеленной на автоматическое выполнение правил, тесты при переквалификации и аттестации, корпоративные учения – неотъемлемая часть борьбы с утечками персональных данных.

Средства для борьбы с утечками информации на разных уровнях зрелости компании должны соответствовать текущему состоянию цифровизации, существующей системе сбора, хранения и обработки персональных данных. Переход на новый уровень цифровой зрелости будет требовать более сложных и дорогих подходов.

В борьбе с массовыми утечками не может быть простых решений по типу "купил и забыл", как бы этого ни хотелось разработчикам таких решений.

Цифровизация будет продолжать потреблять данные, их будет собираться все больше, они будут использоваться все шире. Сервисы становятся гибче, а системы – сложнее. Мы платим за удобство цифровых сервисов в том числе и своей приватностью. Дело заказчиков и архитекторов цифровых систем – учитывать требования безопасности еще при проектировании цифровых сервисов. Здесь надежда только на совместную работу производителей цифровых систем, отраслевых и государственных регуляторов и производителей средств защиты информации.

https://www.infowatch.ru/analytics/analitika/utechki-informatsii-ogranichennogo-dostupa-v-rossii-za-2022-god

www.itsec.ru